盘点2022年 6 种最流行的加密骗局

原文标题:《 盘点 2022 年 6 种最流行的加密骗局 》

原文作者: Sebastian Lim,HashDit

原文编译: aididiaojp.eth,Foresight News

早在 2021 年,加密货币领域的诈骗案例数量和金额就处于不断增加的态势,导致投资于加密货币领域的投资者遭受巨大损失。据 CNBC 报道,2021 年加密诈骗损失超过 10 亿美元,其中最常见的类型包括虚假投资和网络诈骗。

而在今年,诈骗者的诈骗手段也在不断升级,变得更加难以察觉。

以下是今年最流行的骗局:

网络钓鱼链接

网络钓鱼是 Web 2 中诈骗者经常使用的一种诈骗手段。诈骗者可以创建一个恶意网站,将链接大量发送用户,然后通过恶意网站试图窃取用户的钱包私钥,进而盗取资产。

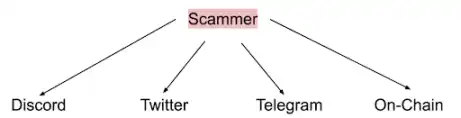

在 Web 3 中,诈骗者通常通过 Web3 社区所在的不同媒介发送钓鱼链接,例如 Discord、Twitter、Telegram,甚至通过链上渠道发送。

钓鱼网站通常看起来跟真正的网站非常相似,但具有不同的域名。钓鱼网站通常会通过一些赠品活动或 NFT 白名单免费铸造等手段利用用户的 FOMO 心理进行诈骗。

诈骗者可能会公然要求用户提供他们的助记词或私钥。例如诈骗者会在社交媒体上联系用户,假以钱包软件支持的名义发送钓鱼链接,直接诱骗用户点击链接并提供助记词或私钥。

另一种方式是诈骗者开发出类似于 Metamask 等合法扩展程序的 chrome 虚假扩展程序。通过模仿真实的应用程序让用户放松警惕并提供他们的私钥来使用程序。

一个更有趣的诈骗方式是诈骗者试图欺骗用户,让他们认为现有应用程序存在新的错误或漏洞,需要进行软件升级。骗子在消息中称新的升级还没有正式推出,所以需要手动升级。他随后给出了一组指令,旨在诱骗用户提供他们的 Metamask 密码,进而导致私钥暴露。

在这种情况下,用户应该始终等待 Metamask 的官方公告,并从官方渠道升级他们的 Metamask 版本。友情提醒,正常的应用程序升级不需要用户提供敏感信息,例如登录凭据。

要升级插件,只需转到 chrome://extensions/,单击更新按钮,如下图:

Ice 网络钓鱼

Ice 网络钓鱼是一种欺骗用户签署交易的网络钓鱼,该交易将用户的同意请求委托给攻击者。用户被诱骗签署交易,在不泄露私钥的情况下,使攻击者可以控制用户的钱包,这是网络钓鱼技术的升级。

当用户使用 DeFi 应用程序(例如 PancakeSwap)并与主要代币标准(例如 ERC-20、ERC-721 和 ERC-1155)交互时,批准请求会显示在 Metamask 窗口中。这是要求用户将授权委托给第三方以代表该用户处理这些交互请求。在同意委托之后,用户可以执行其他操作,如执行交换。

攻击者会将用户引导至钓鱼网站,并诱使他们签署一些他们没有请求的交易。例如交互的合约甚至可能不是合约,而是攻击者的地址。一旦批准交易完成,攻击者就有权从受害者的钱包中转出资金。

通常,诈骗网站会有一种算法来扫描受害者的钱包,检查钱包是否存在有价值的资产,例如 BAYC NFT 或 WBTC 、WETH 等加密货币。通常,该网站会不断弹出 Metamask 窗口以提示用户签署另一笔交易,即使他们可能已经签署过一次了。

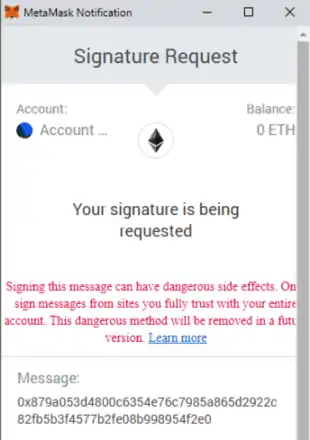

防止成为 Ice 网络钓鱼受害者的一种方法是远离签署 eth_sign 交易。它们通常看起来像这样:

eth_sign 方法是一种开放式签名方法,允许对任意哈希进行签名,这意味着它可用于对不明确的交易或任何其他数据进行签名,具有网络钓鱼风险。

这里的任意哈希意味着用户通常对 approve(批准)或 approve for all methods(批准一切)等操作的警惕性不够,诈骗者可以让你签署交易,如本地代币转移或合约调用。本质上,诈骗者几乎可以完全控制用户帐户,甚至无需持有私钥。

尽管 MetaMask 在签署 eth_sign 请求时会显示风险警告,但当与其他网络钓鱼技术结合使用时,没有安全经验的用户仍有可能落入这些陷阱。

事件攻击和 NFT Sleep Minting

事件攻击

事件攻击是指诈骗者将随机 BEP20 代币转移给用户,并提示用户与之交互的一种策略。即使诈骗者是转移代币的人,但从像 BscScan 这样的区块链浏览器中,它会显示资金来源来自一个单独的钱包,如币安的热钱包。然后用户将被引诱与这些新的免费代币进行交互,这些代币可以通过在代币名称或代码本身中显示的链接将用户引导至网络钓鱼网站,这是网络钓鱼技术的另一种升级。

此方法利用了区块链浏览器显示事件的方式。

例如,这张来自 BscScan 的屏幕截图显示 CHI 从 Null Address 发送到地址 0x7aa3……

区块链浏览器会盲目地使用 emit event(发送事件)参数。如果 _from 地址更改为另一个地址,例如 0xhashdit,则 BscScan 将显示从 0xhashdit 发送到接收地址的 CHI。

注意:这不是区块链浏览器的固有 bug,而是更改参数的灵活性,因为 BscScan 无法确定参数是否准确。因此,诈骗者可以利用这一点来进行资金来源造假。

NFT Sleep Minting

在普通的 BEP20 事件攻击的基础上,诈骗者变得更加具有创造性。NFT Sleep Minting 是指诈骗者将 NFT 直接铸造到知名创作者的钱包中。但是,NFT 设有代码后门,骗子可以在其中收回 NFT。这就造成了一种表象:

1、知名的创作者自己铸造了一个 NFT

2、然后将该 NFT 发送给诈骗者。

基于链上数据显示的出处,诈骗者可以声称他们拥有由著名创作者铸造的 NFT,并以更高的价格出售,在此过程中伪造价值。

NFT Sleep Minting 的欺骗性在于你可以在事件日志中发出任何数据。如果用户发送交易来转移 NFT,那么你的地址应该作为「发件人」出现在事件日志中。然而当骗子从知名创作者那里收回 NFT 时,情况并非如此。诈骗者可以人为地将知名创作者的地址放在传输事件的「来自」字段中,从而完成这个诈骗。

例如,我们可以查看 Beeple 的账户了解哪些 NFT 不是由他铸造的。

加密庞氏骗局

在这些骗局中,加密庞氏骗局是通常没有真正的赚取奖励或获利的策略。本质上是用新投资者的钱来作为收益回报支付给老投资者。一旦没有更多的新资金进来,整个系统就会失败。

加密货币庞氏骗局中存在几个明显的迹象:

首先,项目方收取税费,这些费用使用户在生态系统中停留的时间更长

由于每次存款或复利操作都会产生某种费用,这意味着用户必须复利更长的时间才能实现收支平衡。这些费用也用做用户分红。

第二,用户的初始投入资金无法提取

一旦一个用户购买了初始代币,就无法取回初始投资资金。用户取回任何资金的唯一方法是收回股息。

第三,使用推荐系统

该项目鼓励参与者通过积极推广获取收益。每当下线执行某些操作时,上线将获得额外奖励。此外,为了让用户开始参与,他必须有一个上线推荐地址。这创建了一个循环,其中每个地址都链接到另一个,类似于金字塔结构。同时可能存在其他激励推广方式,例如拥有 5 个以上的下线地址会增加奖金。

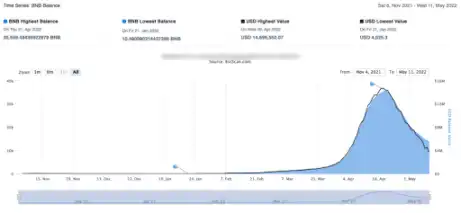

人们会看到一开始锁定在合约中的资金急剧增加,这通常是由团队通过营销进行的最初炒作或团队自己注入资金所推动的。一旦合约余额达到拐点,就意味着没有新的资金进来,这将慢慢导致计划分崩离析,新投资者开始撤回尽可能多的分红,造成恐慌。

最终,赚取税费的项目方将是此类庞氏骗局项目的最大受益者。

CHI Gas Token farming

CHI Gas Token 是 1inch 项目的一个方案,其中 Chi Gas Token 是一种 BEP20 代币,用于 1inch 交易所支付交易费用。Chi 与该网络的 Gas 价格挂钩,Gas 价低时,Chi 也低,反之亦然。

诈骗者如何利用这一点也非常巧妙。首先,他们会空投一堆随机的 BEP20 代币。当用户准备使用 PancakeSwap 出售这些代币时,在这些代币的批准(approve)代码中,它将代码写死(hard coded:把数据直接写在代码里,不会根据输入而改),从而消耗大量(例如超过 90%)用户的 gas 来铸造 CHI Gas Token,铸造的 Chi Gas Token 都将成为诈骗者的利润。

建议在某些空投代币调用 approve 函数前,先审批交易中 gas 费的消耗情况。

一般情况下,不要直接交易空投代币。

MEV 诈骗和虚假名人骗局

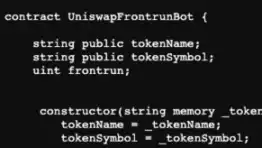

MEV 骗局

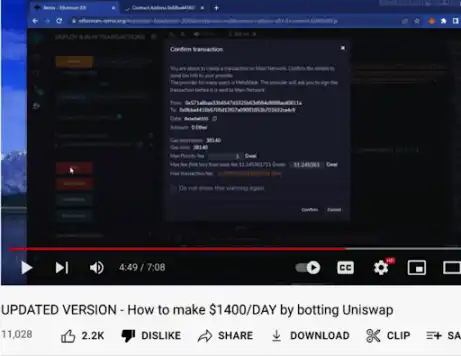

为了吸引用户参与,诈骗者会使用诸如 MEV(最大可提取价值)、「套利交易机器人」、「狙击机器人」、「抢先交易机器人」等加密术语,并承诺每天几千美元的被动收入。通常在 Twitter、Tiktok 和 Blockchain Explorers 等平台上出现相关推广广告。

诈骗者会将视频链接附加到帖子中,将受害者带到 Youtube 和 Vimeo 等视频平台。

例子:

诈骗视频会引导用户使用 Remix IDE 部署恶意代码,例如他们通常会在视频描述的 pastebin URL 中提供恶意代码。

随着代码部署在链上,用户将被指示准备一些本地资金来执行「抢先交易或套利」。诈骗视频会提示用户准备更多资金,以便在进行「抢跑或套利」操作时获得更多利润。一旦用户将资金注入合约并「开始抢先交易」,用户将发现并没有像骗子声称的那样为自己赚取利润,而是资金将直接被转移给了诈骗者。

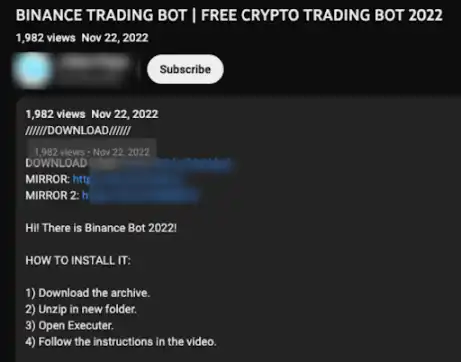

另一种相对较新的方法是诈骗者提供 CEX 交易机器人的链接,如下图。

系统将提示用户下载恶意文件并按照说明进行操作。通常想要在 Binance Exchange 上自动交易的用户将拥有一个 API 密钥。这个诈骗视频诱骗用户使用他们的交易机器人并要求用户放弃自己的 API 密钥和密码。一旦用户上当,诈骗者就可以在他们的终端接收用户的凭证,并立即用用户的资金进行交易。

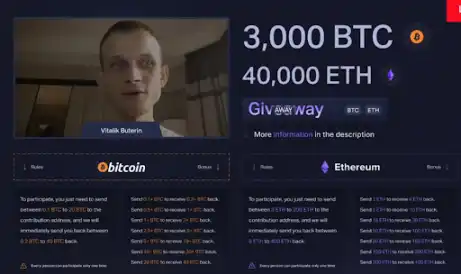

虚拟名人骗局

诈骗者还使用社交媒体,传播加密货币交易所或该领域知名参与者正在进行某些福利活动的虚假信息。

系统将提示用户输入链接,并指示用户先「验证」他们的地址。为此,他们必须将一些 BTC 或 BNB 发送到指定地址,作为回报,他们将取回投入金额的 10 倍。同时该诈骗网站会展示赠品的交易历史记录,诱使用户认为赠品是真实有效的。然而在现实中,一旦用户发送了加密货币,资金就会落入骗子手中,最终也将无法获得任何奖励。

通常情况下,诈骗者可能会使用某个旧视频,甚至假造一个受欢迎的人设,以诱使用户认为此人正在支持和推广新的赠品。实际上这并不存在。

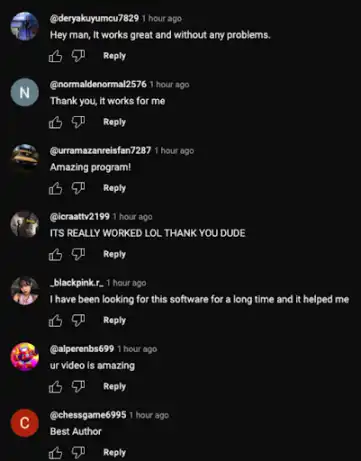

这些案例的一个共同点是,视频评论区会出现虚假互动,从心理上欺骗用户,让他们认为这个交易机器人真的很好用。

另外,如果你看到了上述某些描述中,请立刻远离,这是一个巨大的危险信号。

小结

诈骗案例将在加密货币等去中心化环境中继续增长,因此我们每个人都需要对自己的安全负责。

记住黄金法则:如果某一个东西好得令人难以置信,它可能就是诈骗。到那时,请注意安全!

原文链接

欢迎加入律动 BlockBeats 官方社群:

Telegram 订阅群:https://t.me/theblockbeats

Telegram 交流群:https://t.me/BlockBeats_App

Twitter 官方账号:https://twitter.com/BlockBeatsAsia

社区

社区 OPRR

OPRR 融资信息

融资信息

专题

专题

链上生态

链上生态

词条

词条

播客

播客

数据

数据

由AI总结

由AI总结