慢霧:Bybit近15億美元被竊背後的駭客手法與疑問

原文標題:《Bybit 近 15 億美元被盜背後的黑客手法與疑問》

原文來源:慢霧科技

背景

背景

背景

鏈上追蹤分析

事件發生後,慢霧安全團隊立即發布安全提醒,並對被盜資產展開追蹤分析:

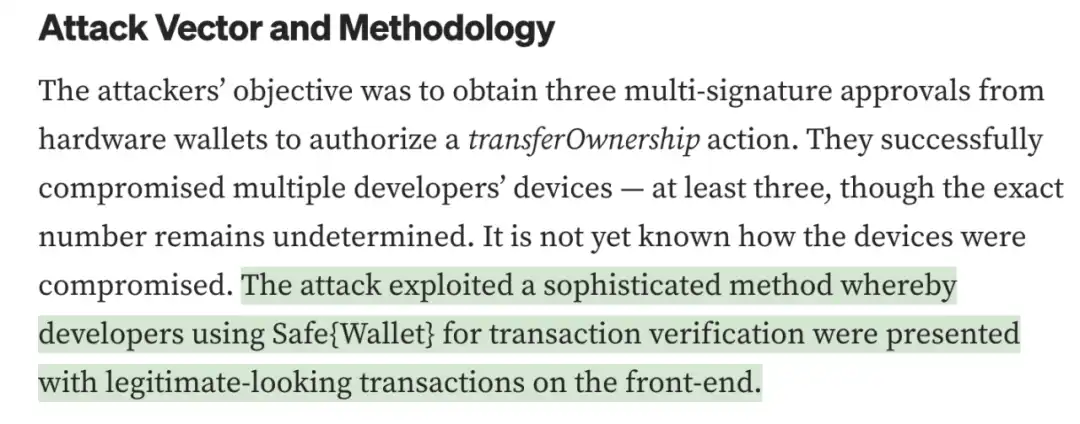

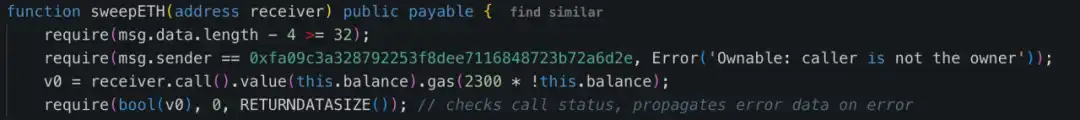

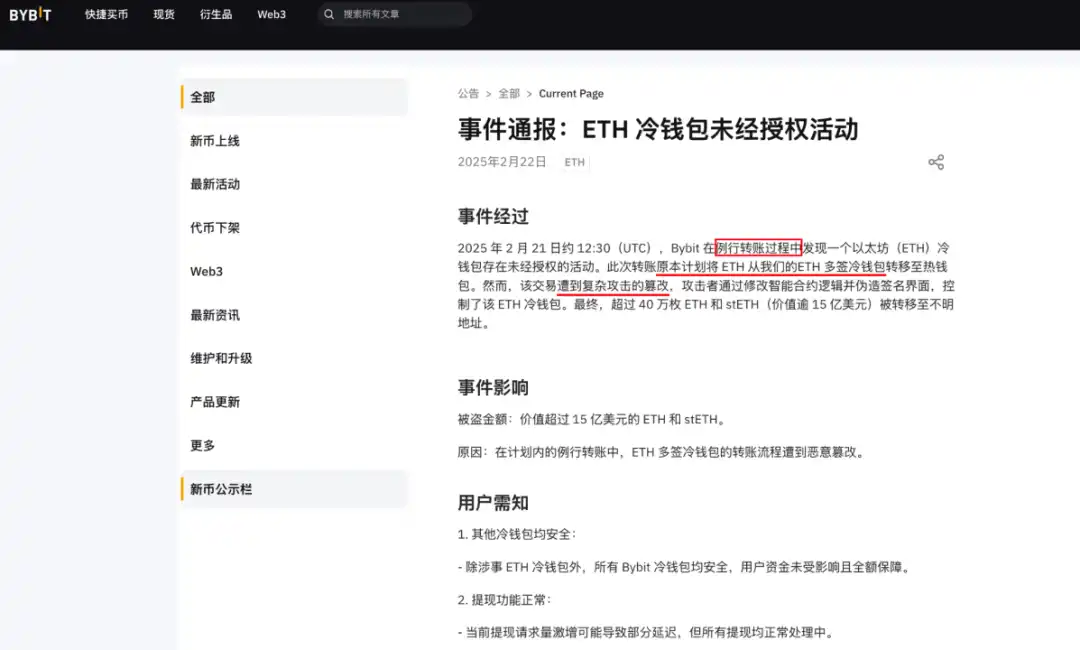

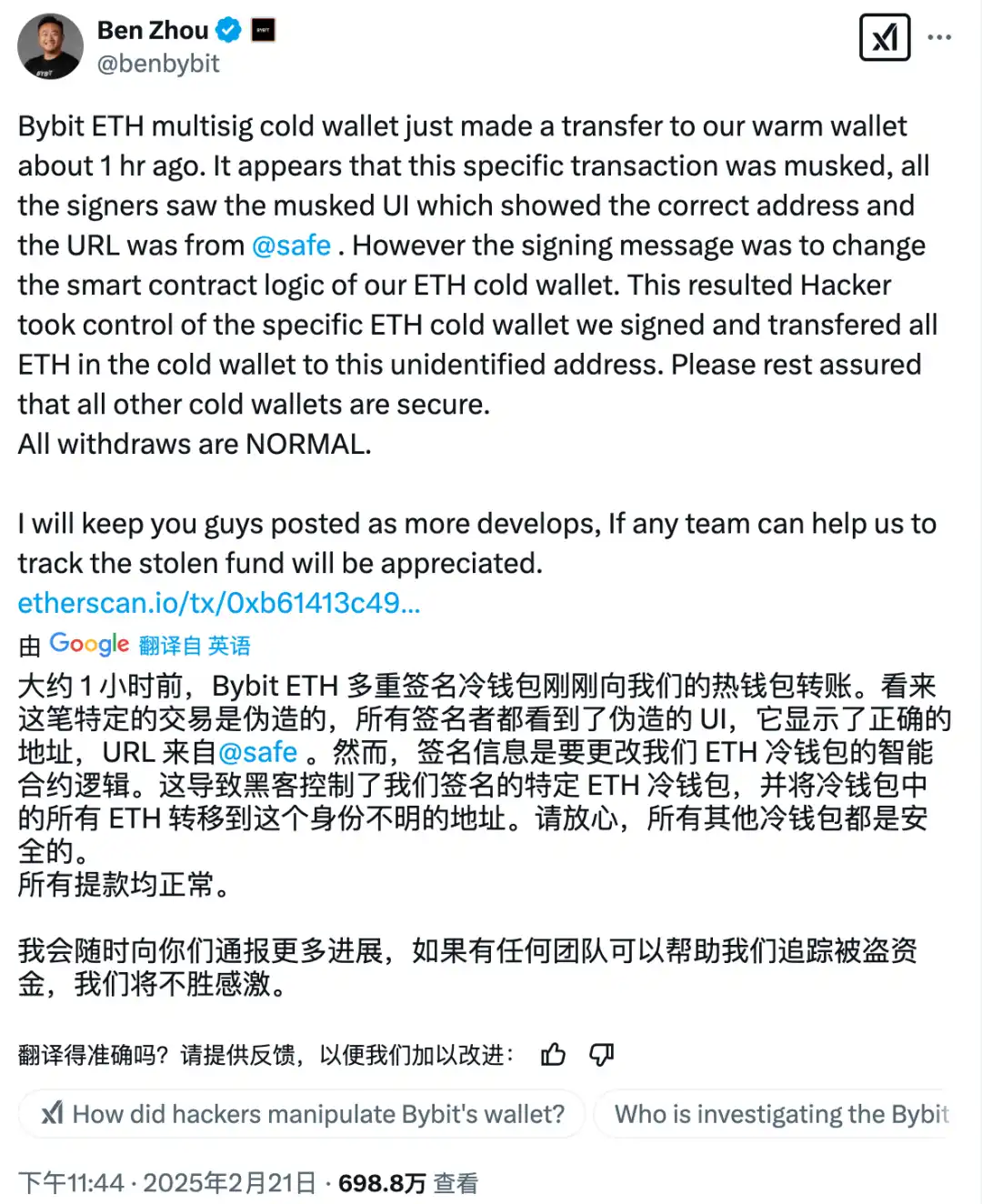

· 401,347 ETH(價值約 10.68 億美元) · 8,000 mETH(價值約 2,600 萬美元) · 15,000 cmETH(價值約 4,300萬美元) 我們使用鏈上追蹤與反洗錢工具 MistTrack 對初始駭客位址 0x47666Fab2b以下資訊: ETH 分散轉移,初始駭客位址將 400,000 ETH 以每 10,000 ETH 的格式分散到 40 個位址,正在繼續轉移。 其中,205 ETH 透過 Chainflip 換成 BTC 跨鏈到位址 bc1qlu4a33zjspefa3tnq566xszcr0fvwzwz05ewhqfq。 cmETH 流向:15,000 cmETH 轉移至位址 0x1542368a03ad1f03d96D51B414x1542368a03ad1f03d96D51B414fCfC。值得注意的是,mETH Protocol 在 X 上發文表示,針對 Bybit 安全事件,團隊及時暫停了 cmETH 提款,阻止了未經授權的提現行為,mETH Protocol 成功從黑客地址回收了 15,000 cmETH。 mETH 和 stETH 轉移:8,000 mETH 和 90,375.5479 stETH 被轉移到位址 0xA4B2Fd685932B1459 Uniswap 和 ParaSwap 兌換為 98,048 ETH 後,轉移到 0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92,位址 0xdd9 以每 10,000 ETH 的格式將 ETH92,位址 0xdd9 以每 10,000 ETH 的格式將 ETH 暫時轉移至未分散至未分散。 此外,對攻擊手法分析小節推出的黑客發起初始攻擊的位址 0x0fa09C3A328792253f8dee7116848723b72a6000000 目前初始駭客位址 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2 餘額監控 1,346 ETH5C3585383F09486E2 餘額監控 1,346 ETH。 事件發生後,慢霧第一時間通過攻擊者獲取 Safe 多簽的手法以及洗幣手法推測攻擊者為朝鮮黑客: 999_10p> 使用 MistTrack 分析,也發現了此事件的駭客位址與 BingX Hacker、Phemex Hacker、Phemex Hacker>使用 MistTrack 分析,也發現了該事件的駭客位址與 BingX Hacker、Phemex Hacker_12 在事件發生後當晚 23:44,Bybit CEO Ben Zhou 在 Xp>> 透過鏈上簽章分析,我們發現了一些痕跡: 1. 攻擊者部署惡意合約:UTC 2025-02-19 07:15:2351666Fb 2b025BE2969516。 2. 竄改 Safe 合約邏輯:UTC 2025-02-21 14:13:35,透過三個 Owner 簽署交易,取代 Safe 合約為惡意版本:0x46deef0f52e3a983b6746d 81c68ad7882。由此推出對駭客發動初始攻擊的位址 0x0fa09C3A328792253f8dee7116848723b72a6d2e。 3. 嵌入惡意邏輯:透過 DELEGATECALL 將惡意邏輯合約寫入 STORAGE 0 儲存:0x96221423681A6d52E184D440a8eFCEbB105C7242。 4. 呼叫後門函數轉移資金:攻擊者使用合約中的 sweep 000 億美元, )全部轉移至未知地址。 從攻擊手法來看,WazirX 被黑事件和 Radiant Capital 被黑事件與本次攻擊都有相似之處,這三個事件的攻擊目標都是 Safe 多簽錢包。對於 WazirX 被駭事件,攻擊者同樣提前部署了惡意的實現合約,並透過三個 Owner 簽署交易,透過 DELEGATECALL 將惡意邏輯合約寫入 STORAGE 0 存儲,以替換 Safe 合約惡意實現合約。 對於 Radiant Capital 被駭事件,根據官方披露,攻擊者利用了一種複雜的方法,使得簽名驗證者在前端看到了看似合法的交易,這與 Ben Zhou 推文所披露的信息相似。 在本事件中,Safe 合約沒問題,問題在非合約部分,前端被竄改偽造達到欺騙效果。這個不是個案。北韓駭客去年就以此方式攻擊了好幾個平台,如:WazirX 損失 $230M,為 Safe 多簽;Radiant Capital 損失 $50M,為 Safe 多簽;DMM Bitcoin 損失 $305M,為 Gonco 多簽。這種攻擊手法工程化成熟,需要多加註意。 根據 Bybit 官方發布的公告: 再結合 Ben Zhou 的推文: 產生以下疑問點: 1. 例行 ETH 轉帳 1. 例行 ETH 轉帳 1. 例行 ETH 轉賬 · 透過 Safe 系統,誘導簽署者在偽造介面上簽署惡意交易? Safe 的前端系統是不是被攻破並接手了? 2. Safe 合約 UI 被竄改 · 簽署者在 Safe 介面上看到的是正確的位址和 URL,但實際簽署的交易資料已被竄改? · 關鍵問題在於:是誰先發起簽章請求?其設備安全性如何? 我們帶著這些疑問,期待官方能盡快揭露更多調查結果。 Bybit 在事件發生後迅速發佈公告,承諾所有客戶資產均有 1:1 備付,平台可以承擔此損失。用戶提現不受影響。 2025 年 2 月 22 日 10:51,Bybit CEO Ben Zhou 發 X 稱,目前已經充提款正常: 124p> 欢迎加入律动 BlockBeats 官方社群: Telegram 订阅群:https://t.me/theblockbeats Telegram 交流群:https://t.me/BlockBeats_App Twitter 官方账号:https://twitter.com/BlockBeatsAsia

攻擊手法分析

(https://etherscan.io/tx/0x48164d3ad78c20b3ad e4ef3e185d)

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

(https://announcements.bybit.com/zh-MY/artdate/center;">(https://announcements.bybit.com/zh-MY/artdate/Tenter 140)

市場影響

社區

社區 OPRR

OPRR 融資信息

融資信息

專題

專題

鏈上生態

鏈上生態

詞條

詞條

播客

播客

數據

數據

由AI總結

由AI總結